13. November 2022, 17:10 Uhr | Lesezeit: 9 Minuten

Kann man heutzutage anonym im Internet surfen? Das Tor-Projekt, welches den Tor-Browser anbietet, verspricht einen starken Schutz der Privatsphäre. Dazu bietet es neben dem Browser eine eigene Server-Infrastruktur und für Webseiten sogar eine eigene verschlüsselte Adresse (.onion) an.

Das Tor-Projekt ist trotz seines umstrittenen Rufes größtenteils regierungsfinanziert. Dies ist eine der Kuriositäten eines Projektes, das wegen cyberkrimineller Aktivitäten immer wieder im Fokus von Geheimdiensten und Ermittlungsbehörden steht. Der Tor-Browser ist oft das letzte Mittel in autoritären Regimen, Informationen weiterzugeben oder der Internetzensur mit möglichem Strafverfahren zu entgehen. Schlussendlich benutzen auch ganz normale Internet-Nutzer den Tor-Browser, die sich einfach anonym im Internet bewegen wollen. Auch für die Pressearbeit und für anonyme Hinweisgeber können anonyme Kommunikationsmittel wichtig sein. Aber alles der Reihe nach. Die Geschichte und Funktion des Tor-Browsers sind nicht nur spannend, sondern auch ambivalent.

Übersicht

Die Idee und Funktion hinter dem Tor-Browser

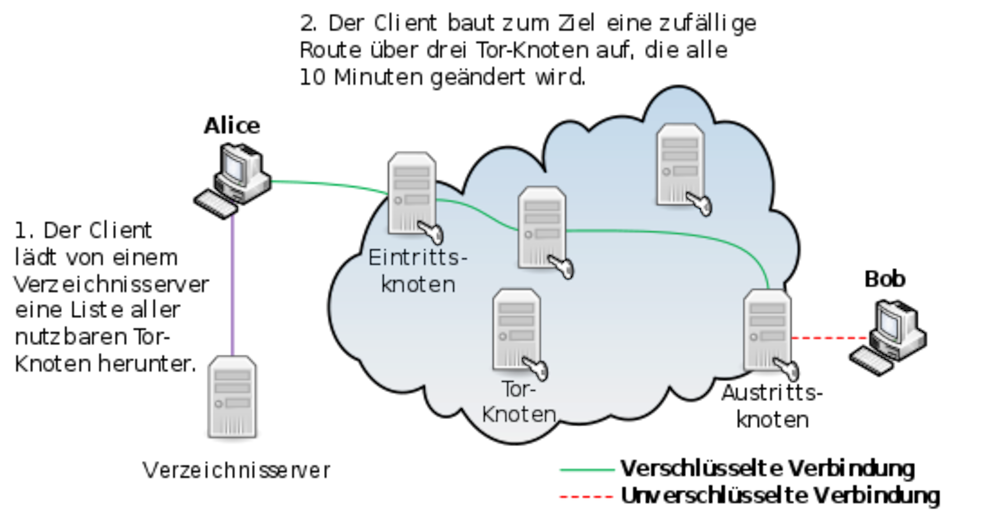

Die Ursprünge von Tor reichen in das Jahr 1995 zurück. Drei Forscher, David Goldschlag, Michael Reed und Paul Syverson vom Naval Research Lab (NRL) beschäftigten sich mit anonymen Internetverbindungen. Die Wissenschaftler des amerikanischen Miltärforschungslabores nannten ihre Idee zur Anonymisierung „onion routing“. Wie bei einer Zwiebel passieren die Daten verschiedene Schichten, bis sie nicht mehr zurückzuverfolgen sind. Dazu wird der Internetverkehr in einem Peer-to-Peer-Netzwerk umgeleitet und zufällig herumgereicht, bis er das Netzwerk wieder verlässt und an sein Ziel ankommt. Peer-to-Peer steht dabei für ein Rechnernetzwerk, in dem die Rechner untereinander gleichwertig kommunizieren.

Die Forschung am Onion-Netzwerk wurde zunächst nur vom NRL und Defense Advanced Research Projects Agency (DARPA) finanziert, damit Militär- und Geheimdienstpersonal verdeckt online arbeiten können. Durch die zunehmende Abhängigkeit staatlicher Behörden von der Kommunikation in der öffentlichen Internet-Infrastruktur machten sich staatliche Angestellte angreifbar.

Ursprünglich Deckung für Militär und Geheimdienstoperationen

Wenn ein Spion in einem anderen Land öffentlich zugängliche Informationen sammeln wollte, hinterließ er normalerweise digitale Spuren. Auch ein Undercover-Spion in einem fremden Land konnte jederzeit auffliegen, wenn er zum Beispiel mit der CIA in Kontakt treten wollte. Wenn die Internetverbindung in einem Land ständig überwacht wird, konnte nicht einfach eine Geheimdienstseite aufgerufen werden, so der Investigativjournalist Yasha Levine. Hier kam das ursprüngliche Onion-Routing ins Spiel, es war zur Deckung von staatlichen Operationen gedacht.

Diese ursprüngliche militärische Forschung und Nutzung des Zwiebel-Routings ist verwunderlich. Denn der Tor-Browser ist vor allem bekannt, weil er auch als Zugang zum Darknet gilt. Das Darknet ist ein versteckter Teil des Web-Raumes, der mit gängigen Browsern nicht zu erreichen ist. Für Darknet-Seiten werden spezielle Browser benötigt, zu denen auch der Tor-Browser zählt. Dazu erklärt einer der Erfinder der Tor-Technologie, Michael Reed, dass der Tor-Browser längst auch für andere, zum Teil kriminelle Zwecke genutzt wird:

„Natürlich wussten wir, dass es andere unvermeidbare Verwendungen für die Technologie geben würde, aber das war für das Problem, das wir zu lösen versuchten, unerheblich. Und wenn diese Verwendungen uns mehr Deckungsverkehr geben würden, um besser zu verbergen, wofür wir das Netzwerk verwenden wollten, umso besser (…)“

Yasha Levine | Pando.com | Pando Quarterly Summer 2014

Lesen Sie auch: Wie genau funktioniert eigentlich das Darknet?

The-Onion-Routing nimmt Gestalt an

In den 2000er blieb Paul Syverson vom NRL bei dem Projekt. Zwei neue frische Absolventen des Massachusetts Institute of Technology (MIT) kamen in der Zeit dazu. Das MIT zählt in den USA zu den Spitzenuniversitäten und ist im vor allem im technischen Bereich renommiert. Roger Dingledine und Nick Mathewson arbeiteten an dem Onion-Routing-Projekt der NRL weiter. Sie waren zwar nicht formal angestellt, bei einem militärischen Naval-Forschungslabor, aber hatten Verträge mit der DARPA und dem NRP gestützten Forschungszentrum – The Center for High Assurance Computer Systems (CHACS). Damit wurde die Forschung am Tor-Projekt immer noch von staatlichen Behörden und Forschungszentren finanziert.

Durch Dingledine bekam das Tor-Projekt auch seinen Namen, demnach steht Tor für „The Onion Routing“. Damit war das Zwiebelnetzwerk geboren. Die Zwiebel ziert als Logo bis heute den Tor-Browser.

Tor-Browser wird bei Aktivisten beliebt

Mit den Jahren gewann der Tor-Browser immer mehr an Popularität und viele Datenschutzaktivisten und technisch versierte Menschen kamen hinzu. Im Jahr 2006 wurde das Projekt in die unabhängige Non-Profit-Organisation „The Tor Project, Inc.“ überführt. Sie sollte an dem Open-Source-Projekt mitarbeiten, bei dem der Quellcode für alle zur Überprüfung offen liegt.

Das Prinzip, über einen Tor-Knoten (Nodes) in das Netzwerk einzusteigen und über einen Austrittsknoten anonym auszusteigen, war zudem sehr erfolgreich. Die einzelnen Knoten geben die Internetdaten zufällig an andere Tor-Knoten im Netzwerk weiter und verwischen die Spuren des ursprünglichen Internetzugangs. Trotz repressiver Internetüberwachung in autoritären Regimen konnten immer mehr Menschen erfolgreich mit Tor agieren. So kann auch auf gesperrte Social-Media-Kanäle und kritische Informationen zugegriffen werden, auch wenn diese durch Behörden offiziell blockiert sind. Und natürlich fingen auch Internetkriminelle an, sich für die Technologie zu interessieren. Nicht zuletzt deswegen steht der Tor-Browser stark im Ermittlungsfokus von Behörden und Geheimdiensten. So arbeitete der Bundesnachrichtendienst (BND) sogar mit der amerikanischen National Security Agency (NSA) zusammen, um Angriffe auf das Tor-Netzwerk zu starten. Ziel war es, Tor-Nutzer zu enttarnen.

Laut Angaben des Whistleblowers Edward Snowden hatten die Geheimdienste wie die NSA wenig Erfolg, den Datenverkehr des Tor-Netzwerkes zu überwachen. Dessen Erfolg basiert auf der Masse an genutzten Tor-Knoten. Das ganze Netzwerk kann jedoch nur sicher funktionieren, wenn genügend freiwillige Helfer Tor-Knoten bereitstellen. Deswegen ist das Tor-Netzwerk immer auf Spenden und freiwillige Mitarbeit angewiesen. Es zeigte sich, dass besonders viele Nutzer des Tor-Netzwerkes auch aus autoritären Regimen wie dem Iran kommen, weil dort die Zensur und Repression besonders hoch sind. Der Tor-Browser wird also auch genutzt, um Zensur von Regierungen zu umgehen. Aber wie passt dann der ursprünglich militärischen Hintergrund zusammen?

Warum finanziert die US-Regierung das Tor-Netzwerk?

Wenn der Tor-Browser ein sicheres Instrument zur Anonymisierung ist, warum finanziert die US-Regierung größtenteils bis heute das Projekt? Dies ist besonders bizarr, weil der amerikanische Geheimdienst NSA seit Jahren versucht, speziell Tor-Nutzer ausfindig zu machen und zu überwachen.

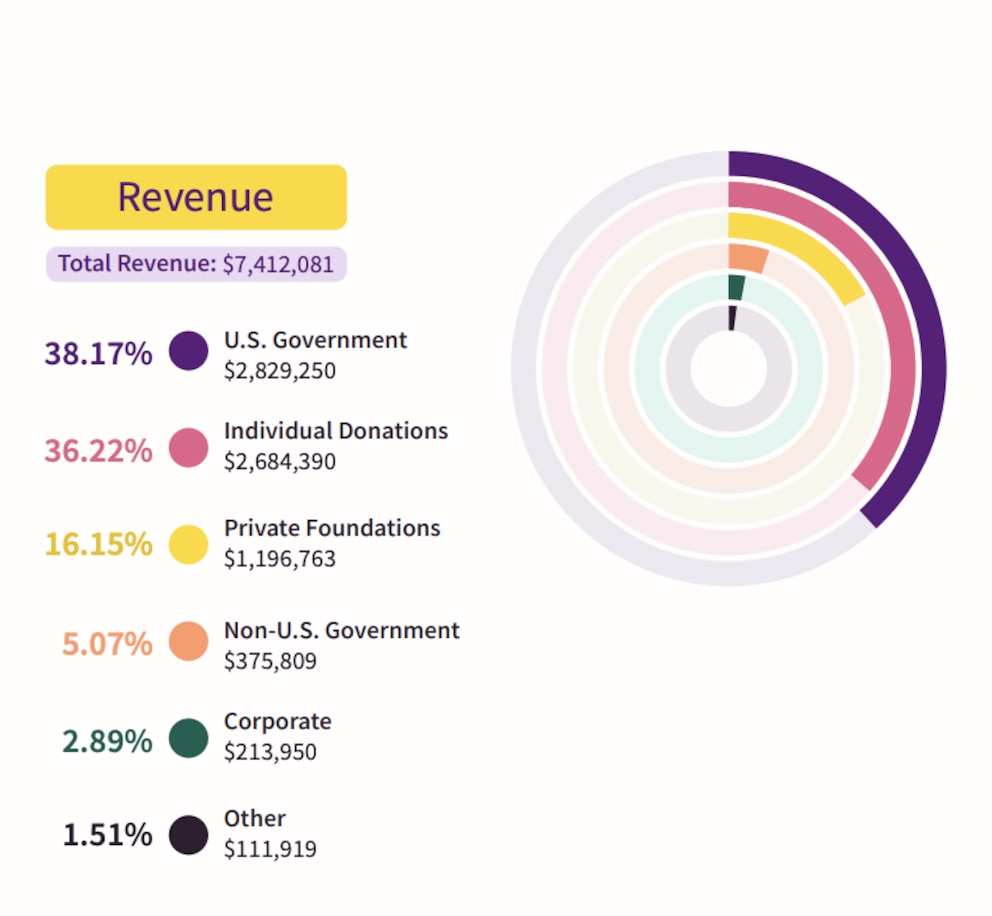

So kamen im Jahr 2020 bis 2021 38 Prozent des Tor-Budgets von der US-Regierung. Diese Abhängigkeit versucht das Tor-Projekt seit Jahren zu verhindern und setzt verstärkt auf private Spenden. Im Jahr 2015 war der Anteil von Geldern, die eindeutig aus Fonds der US-Regierung stammten, bei 63 Prozent. Zusammen mit anderen staatlichen Geldern beliefen sich ca. 85 Prozent der Gelder aus Staatshaushalten. Zumindest konnte der Anteil bis heute schon etwas reduziert werden. Aber warum finanzieren Regierungen so ein Projekt überhaupt? Das liegt zum einen an diversen Forschungsgeldern, die aus verschiedenen Töpfen fließen. Anderseits sieht der Investigativjournalist Levine auch einen Nutzen für staatliche Behörden, wenn diverse Gruppen Tor nutzen.

Vielfältige Nutzergruppen für Anonymität notwendig

Ein System, welches technische Anonymität bereitstellt, ist nicht ausreichend, wenn es ausschließlich Militär und Geheimdienste nutzen. Tor muss deswegen von vielfältigen Gruppen genutzt werden: Wie Aktivisten, Studenten, Unternehmensforscher, Fußballmütter, Journalisten, Drogendealer, Hacker, Cyberkriminelle, ausländische Agenten, Terroristen – je vielfältiger die Gruppe, desto besser kann sich auch ein staatlicher Agent verstecken, erklärt Levin.

Diese Annahme bestätigte Syverson in einem Interview 2014 gegenüber Bloomberg. In Bezug auf die Finanzierung der Tor-Forschung durch das NRL und damit durch die US-Marine sprach er davon, dass Tor von der Marineforschung getrennt werden musste:

„Wenn Sie ein System haben, das nur ein Navy-System ist, stammt alles, was daraus herausspringt, offensichtlich von der Navy. Sie brauchen ein Netzwerk, das auch Datenverkehr für andere Personen überträgt.“

Yasha Levine | Pando.com | Pando Quarterly Summer 2014

Der Journalist Levin geht sogar davon aus, dass die Vermarktung des Tor-Browsers in einer „Verbraucher-Version“ ebenso wichtig sei. Damit können genug Freiwillige einen Tor-Knoten betreiben. Nur so konnte ein großes Crowdsourcing Netzwerk entstehen, welches aus Tausenden Helfern besteht.

So sagte Tor-Pionier Dingledine auf der Wizard-OS-Konferenz 2004 in Deutschland:

„Die Regierung der Vereinigten Staaten kann nicht einfach ein Anonymisierungssystem für alle betreiben und es dann nur für sich selbst nutzen. Denn jedes Mal, wenn eine Verbindung von dort kommt, sagen die Leute: ‚Oh, es ist wieder ein CIA-Agent.‘ Wenn, dass die einzigen Leute sind, die das Netzwerk benutzen.“

Yasha Levine | Pando.com | Pando Quarterly Summer 2014

Und tatsächlich, Ende 2004 kürzte die US-Marine den größten Teil ihrer Tor-Finanzierung und veröffentlichte eine Open-Source-Lizenz. Jeder konnte nun den Quellcode einsehen und daran mitarbeiten. Das Projekt übernahm kurzzeitig die Electronic Frontier Foundation (EFF), eine Nichtregierungsorganisation, die sich dem Grundrechtsschutz im Informationszeitalter verschrieben hat.

Eigenständige Weiterentwicklung des Tor-Projektes

Damit wurde ein Anonymisierungstool geschaffen, das genug Internetverkehr hat und zudem teilweise von Freiwilligen unterstützt wird. Beide Teile profitieren davon. Sowohl Aktivisten als auch staatliche Behörden, falls sie den Tor-Browser wirklich nutzen sollten. Fraglich bleibt, ob das Tor-Projekt nur deswegen noch in seiner jetzigen Form existiert. Denn Tor hat immer wieder Probleme mit Nutzern, die den Browser für Cyberkriminalität verwenden.

Es ist aber auch ein unerbittlicher Kampf entbrannt, wie der Internetverkehr in Zukunft überwacht und eingeschränkt werden kann. Fakt ist, auch wenn das Tor-Netzwerk immer noch sehr viele staatliche Gelder zugeführt bekommt, hat es sich natürlich selbstständig emanzipiert und ist eines der interessantesten Projekte für anonymes Surfen im Internet. Die Geschichte von Tor ist damit sehr zwiespältig, aber nachweislich auch ein unabhängiges Open-Source-Projekt. Mögliche staatliche Hintertüren zur Ausspähung im Programmcode sind somit theoretisch erkennbar.

Auch interessant: Deep Web – die unsichtbare Seite des Internets

Das unsichtbare Internet Wie genau funktioniert eigentlich das Darknet?

Bekannte Persönlichkeit Der Mann hinter WikiLeaks – die Geschichte von Julian Assange

Ist man mit dem Tor-Browser anonym im Internet?

Die Frage, ob man mit dem Tor-Browser wirklich anonym ist, lässt sich schwer beantworten. Tatsache ist, dass das Netzwerk von freiwilligen Betreibern von Tor-Knoten abhängt, die Internetdaten zufällig hin und her verschieben. Besonders wichtig sind vor allem die Tor-Knoten, bei denen die Daten eintreten und austreten (z.B. Exit-Nodes). Dies könnte eine Schwachstelle des Netzwerkes sein. Wenn eine bestimmte Anzahl von Tor-Knoten überwacht wird, lässt sich theoretisch auch der Verkehr innerhalb des Tor-Netzwerkes überwachen. Die Anonymität hat damit immer auch Grenzen.

Quellen

- Yasha Levin, aufgerufen am 21.10.22.

- Tor Project, aufgerufen am 21.10.22.

- Heise, aufgerufen am 21.10.22.

- Netzpolitik.org, aufgerufen am 21.10.22.

- Tor Project Finanzbericht 2021, aufgerufen am 21.10.22.