26. März 2019, 17:56 Uhr | Lesezeit: 5 Minuten

Von Herstellern vorinstallierte Software bietet Hackern eine breite Angriffsfläche. Das beweist eine als Update getarnte Schadsoftware, die von Asus ungewollt verteilt wurde.

Cyber-Sicherheitsunternehmen Kaspersky hat einen Bericht veröffentlicht, aus dem hervorgeht, dass bis zu eine Million PCs des Herstellers Asus mit Malware infiziert wurde. Die Crux an der Sache ist, dass die schädliche Software über das Update-Programm des Herstellers selbst ausgeliefert wurde. Dieser jüngste Hacking-Fall zeigt, dass die Hersteller die Sicherheit ihrer vorinstallierten Softwarepakete nicht vollends garantieren können.

Vom Hersteller signierter Trojaner

Auf Windows-Desktop-PCs, -Laptops und -Tablets von Asus ist ab Werk das Programm Asus Live Update vorinstalliert, das dafür sorgt, dass Geräte-Updates automatisch installiert werden. Dieses Programm wurde laut dem Report von Kaspersky Labs von Hackern gekapert und dazu genutzt, Malware in Form eines Updates auf Asus-PCs aufzuspielen. Liam O’Murchu, Entwicklungsleiter bei Symantec bestätigte den Befund von Kaspersky: „Wir haben gesehen, dass die Updates von dem Live Update Asus-Server kamen. Es waren trojanisierte, oder schädliche, Updates, und sie waren von Asus signiert.“

Unbekannte Hacker haben die Update-Software modifiziert, um Zugang zu den Computern zu erhalten. Laut Kaspersky, das die Attacke „Operation ShadowHammer“ getauft hat, ist das einer der größten Angriffe aller Zeiten auf die Versorgungskette zwischen Endnutzer und Hersteller.

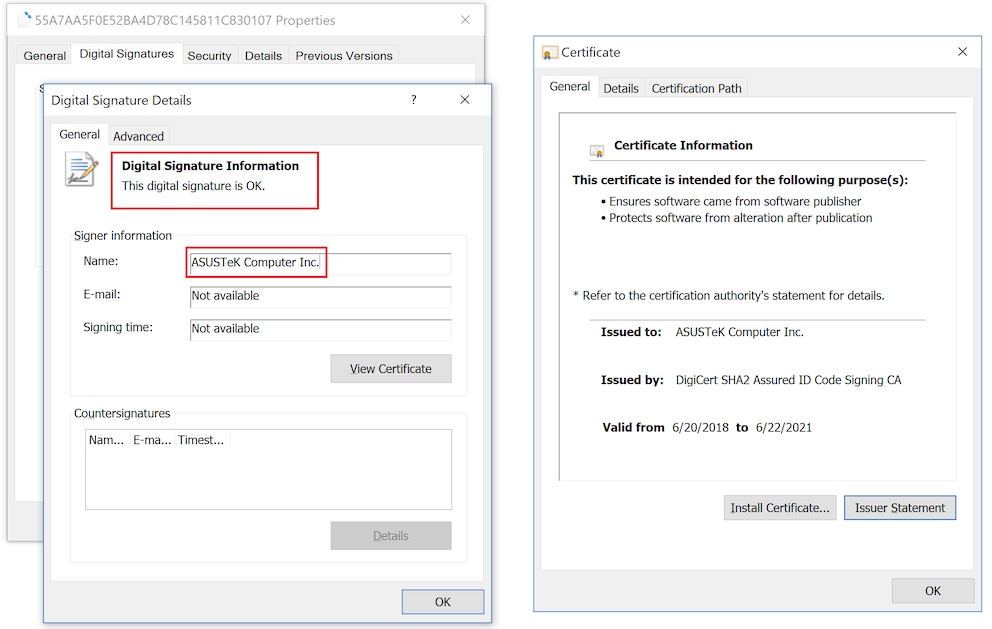

Die Hacker haben eine Hintertür in das als Update getarnte Programm eingebaut und diese über Asus‘ offiziellen Update-Server ausgeliefert. Die Software war mit dem signierten Hersteller-Zertifikat von Asus ausgestattet und wurde deswegen nicht als schädlich erkannt. Dass sie auch noch die gleiche Dateigröße wie das echte Asus Live Update hatte, machte sie noch schwerer zu erkennen.

Vorsicht vor gefälschten WhatsApp-Updates

Fünf Monate lang unerkannt

Trotz dieser Vorkehrungen gelang es der Erkennungssoftware von Kaspersky, die Malware auf circa 57.000 Asus-Computern zu entdecken. Es könnte wohl aber bis zu eine Million Geräte betroffen sein. Das schädliche Update wurde letztes Jahr fünf Monate lang über die Asus Live Update bereitgestellt, bis es im Januar 2019 von Kaspersky entdeckt wurde. Symantec konnte die Attacke bestätigen und hat selbst 13.000 betroffene Nutzer festgestellt. Kaspersky hat außerdem berichtet, dass die gleiche Methode auch bei der Software von drei weiteren Herstellern angewandt wurde. Die Hersteller wurden darüber informiert, das Unternehmen will deren Namen jedoch nicht bekannt geben, vermutlich um den Herstellern Zeit zu geben, seine Nutzer zu schützen.

Es ist nicht ganz klar, was die Hacker erreichen wollten. Obwohl so viele Geräte infiziert wurden, waren in der Malware Instruktionen integriert, die nur 600 davon anhand ihrer MAC-Adressen identifizieren sollten. Wurde eines der Geräte erkannt, hat das Update weitere schädliche Software auf das System gespielt.

Die Seite Motherboard, die am 25. März als erste über die Attacke berichtete, hat auf Nachfrage bei Asus keine Antwort erhalten. Laut The Verge hat Asus bislang nicht auf die Vorwürfe reagiert und bestreitet, dass die Malware über die Server des Unternehmens ausgeliefert wurde.

Update (27.03.2019 – 13.10h): Asus hat mittlerweile eine Stellungnahme in einer Pressmitteilung veröffentlicht. Das Unternehmen spielt den Vorfall herunter, da seinen Angaben zufolge nur eine sehr geringe Zahl von Nutzern von der Attacke betroffen seien. Laut eigenen Angabe habe es seine Server-Sicherheit mit stärkerer Ende-zu-Ende-Verschlüsselung verbessert, um Trojaner-Einschleusungen in Zukunft zu verhindern. Außerdem wird ein Tool zur Verfügung gestellt, mit der Nutzer überprüfen können, ob Sie von der ShadowHammer-Attacke betroffen sind. Das Tool kann über einen Link in der Pressemitteilung heruntergeladen werden. Die Pressemitteilung finden Sie hier: https://www.asus.com/News/hqfgVUyZ6uyAyJe1.

WinRAR: 500 Millionen Nutzer von Sicherheitslücke betroffen

Android-TV-Boxen aus China haben ein großes Problem mit Schadsoftware

Warum Sie diese Programme unbedingt aktualisieren müssen

Windows-10-Nutzer sollten sofort updaten!

Was nicht gebraucht wird, muss weg

Die Bedrohung, die von Attacken auf diese Versorgungskette ausgeht, ist nicht zu unterschätzen. Schon im Fertigungsprozess besteht die Gefahr, dass Malware in Hardware oder Software integriert wird. Schon 2012 haben Hacker mit dem Botnet „Nitol“ bewiesen, dass Schadsoftware noch zwischen Herstellung und Zusammenbau von Geräten installiert werden kann. Seitdem ist das Gefahrenpotential nur noch gestiegen. Aber eben auch die Update-Auslieferungsplattformen der Hersteller bieten Hackern eine Angriffsfläche, vor allem weil die Nutzer der Software vertrauen, die vom Hersteller bereitgestellt wird. Das Beispiel ShadowHammer beweist, dass auch signierte und damit als legitim eingestufte Software erheblichen Schaden anrichten kann, ohne sofort entdeckt zu werden.

Natürlich kann dieses Problem nicht nur vom Hersteller vorinstallierte Software betreffen, sondern jegliche Art von installierten Programmen, sogar Windows-Updates. Die Gefahr lässt sich reduzieren, indem diese Programme direkt nach der Ersteinrichtung entfernt werden.

TECHBOOK meint

„Der Asus-Vorfall zeigt einmal mehr, dass vorinstallierte Software, selbst wenn sie Hersteller-zertifiziert ist, eine Sicherheitslücke darstellen kann. Meine Empfehlung ist daher stets, alles zu deinstallieren, was nicht unbedingt gebraucht wird. Alle für das Funktionieren von Windows wichtigen Treiber werden ohnehin über Windows Update ausgeliefert. Bei Verzicht auf die Update-Software des Herstellers sollten Sie jedoch regelmäßig auf der Herstellerseite nachsehen, ob ein wichtiges Update etwa für das BIOS vorhanden ist.“– Adrian Mühlroth, Redakteur

Auch interessant: Windows 10 deinstalliert nun automatisch fehlerhafte Updates