7. Oktober 2020, 14:28 Uhr | Lesezeit: 3 Minuten

Sicherheit auf Android-Smartphones ist nach wie vor ein großes Problem. Das weiß auch Google und hat daher ein neues Programm zum Schutz der Nutzer eingerichtet.

Anders als Apples iOS, das nur für iPhones entwickelt wird, läuft Googles Android-Betriebssystem auf Zehntausenden verschiedenen Smartphones unterschiedlichster Hersteller. Jeder Hersteller passt Android zudem mit eigenen Nutzeroberflächen an. Diese können jedoch selbst innerhalb des eigenen Hersteller-Ökosystems von Modell zu Modell variieren – auch in puncto Sicherheit.

Google hat Android-Sicherheit nicht im Griff

Für Google bedeutet das, dass es extrem schwer ist, eine einheitliche Nutzererfahrung über all die verschiedenen Geräte hinweg zu gewährleisten. Da Android extrem fragmentiert – also in viele kleine Teile aufgespalten – ist, kann das Unternehmen nicht einfach Updates auf alle Geräte gleichzeitig bringen. Die Hersteller müssen ihre Oberflächen erst anpassen, bevor neue Funktionen und, noch viel wichtiger, Sicherheitsupdates bei den Nutzern ankommen.

Google fährt daher schon seit einiger Zeit zweigleisig und bietet Sicherheitspatches unabhängig von Funktionsupdates an. Die Patches werden monatlich bereitgestellt, allerdings kommen sie nur bei wenigen Smartphones auch jeden Monat an. Viele Geräte bekommen nur viertel- oder halbjährlich ein Patch-Update. Dennoch können Nutzer durch das Patch-Level schnell prüfen, ob sie auf dem aktuellen Sicherheitsstand sind.

Finden Sie heraus, wie Sie das Android-Smartphone schützen können!

Hersteller zur Behebung von Schwachstellen verantwortlich

Doch die Patches decken nicht alle Sicherheitslücken ab, die für Android bekannt sind. Daher sind die Hersteller selbst in der Pflicht, solche Risiken zu minimieren. Bislang gab es für Nutzer jedoch keine Übersicht, welche Hersteller und Smartphones betroffen sind. Das will Google jetzt ändern und hat zu diesem Zweck die „Android Partner Vulnerability Initiative“ (Android-Partner-Schwachstellen-Initiative, kurz APVI) ins Leben gerufen. Google hat die Initiative Anfang Oktober auf seinem eigenen Sicherheitsblog angekündigt. Das Unternehmen selbst beschreibt die APVI als „bestimmt, um Behebungen anzutreiben und Nutzern Transparenz zu geben über Probleme, die Google auf Geräten von Android-Partnern findet“.

Liste mit offenen Sicherheitslücken für Nutzer einsehbar

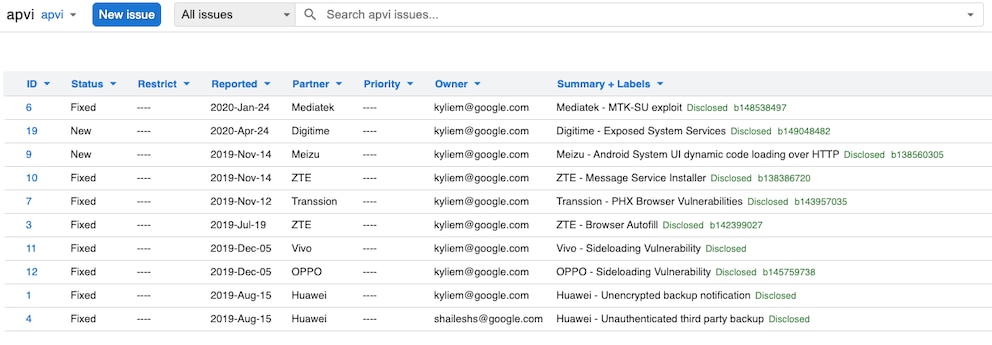

Google veröffentlicht nun eine Liste mit Schwachstellen in Hersteller-eigenen Versionen von Android. Damit klärt das Unternehmen nicht nur die Nutzer über die Sicherheit ihrer Smartphones auf. Es ist auch eine Art Druckmittel, die Hersteller zu einer schnellen Lösung der Probleme zu bewegen.

Meldet ein Google-Mitarbeiter eine Schwachstelle, wird diese in die Liste aufgenommen. Neue Einträge werden zuerst geprüft und dann als „offen“ markiert. Bislang ist die Liste recht kurz und die meisten Einträge sind als „gelöst“ markiert. Unter den Einträgen sind nicht nur Smartphone-Hersteller wie Huawei, Meizu, Oppo und ZTE zu finden, sondern beispielsweise auch Chip-Fertiger Mediatek. Somit erfahren Nutzer nicht nur, ob Smartphones bestimmter Marken von einer Schwachstelle betroffen sind. Sondern auch, ob Geräte über Herstellergrenzen hinweg unsicher sind, wenn sie etwa Chips eines bestimmten Fertigers benutzen.

Patch verfügbar Sicherheitslücke ermöglichte heimlich Zugriff auf Kameras von Android-Smartphones

Viele Geräte unsicher Chip-Sicherheitslücke macht fast jedes dritte Smartphone für Hacker angreifbar

Erschreckend! So leicht können Hacker die Displaysperre in Google-Smartphones umgehen

Besuchen Sie die Seite!

Die Liste mit allen aktuellen Einträgen finden Sie unter dem Link „https://bugs.chromium.org/p/apvi/“. Chromium ist eine Google-eigene Domain, die das Unternehmen für seine Fehlerbehebungsplattform „Monorail“ nutzt. TECHBOOK empfiehlt, dass sich Besitzer eines Android-Smartphones, das nicht von Google selbst stammt, die Seite als Lesezeichen abspeichern. Damit bleiben Sie immer auf dem neuesten Stand, was potenzielle Gefahren für die Sicherheit Ihres Smartphones betrifft.